Menu di navigazione

Questa è una vecchia versione del documento!

Funzionamento con i certificati

Premessa

Per l'impostazione di openvpn con certificati è vivamente consigliato leggere le wiki precedenti:

in quanto alcune cose saranno date per scontate.

Inoltre, poichè un bug del fritz impedisce l'uso di openvpn sul 7270 con wifi attivato e configurazione “tap”, le istruzioni seguenti si riferiscono all'uso dell'impostazione “tun”.

In parole molto semplificate la configurazone tap sarebbe la migliore per un controllo della rete globale da remoto, mentre quella tun è più mirata ad una connessione 1:1 (ad esempio tra due pc).

Tuttavia con un semplice accorgimento anche con la configurazione tun sarà possibile l'accesso a tutta la rete da remoto.

Procedimento lato client

Seguendo le wiki sopraindicate

- Installare openvpn sul pc client, creare i certificati

- Predisporre openvpn lato freetz aprendo le porte del firewall e attivando la possibilità di inserire chiavi e certificati tramite telnet (echo 0 > /var/tmp/flash/security && modsave)e copiare i certificati creati.

A questo punto creare il seguente file client1.ovpn da inserire nella cartella config di openvpn lato client (ovviamente i nomi dei certificati devono corrispondere a quelli caricati):

remote my.dns.org (in grassetto mettere il dns del server)

proto udp

dev tun

ifconfig 192.168.200.2 192.168.200.1

route 192.168.178.0 255.255.255.0 (in grassetto ip rete domestica)

tun-mtu 1500

float

mssfix

nobind

verb 3

keepalive 10 120

ca ca.crt

cert client1.crt

key client1.key

cipher AES-128-CBC

tls-client

tls-auth static.key 1

Procedimento lato server

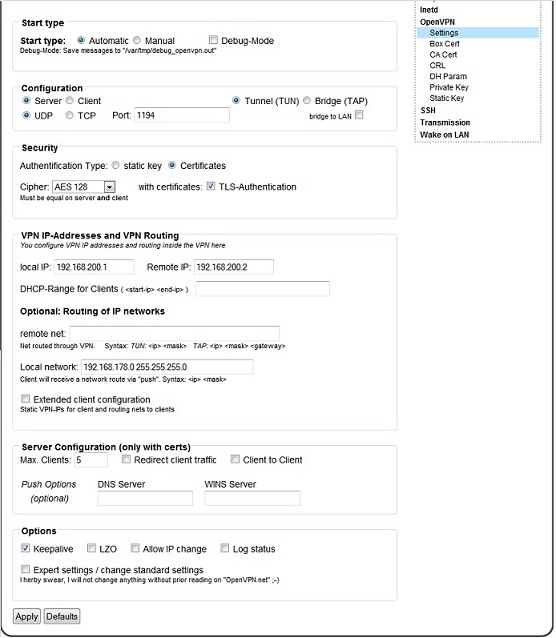

Le impostazioni da fare sul server sono le seguenti:

Le impostazioni del server possono essere controllate anche telnet.

Entrare in telnet e digitare

cd /var/mod/etc

se openvpn è attivo nella cartella troverete un file: openvpn.conf digitare

vi openvpn.conf

il file deve contenere le seguenti impostazioni

# OpenVPN 2.1 Config, Sun Mar 6 11:50:57 CET 2011

proto udp

dev tun

ca /tmp/flash/openvpn/ca.crt

cert /tmp/flash/openvpn/box.crt

key /tmp/flash/openvpn/box.key

dh /tmp/flash/openvpn/dh.pem

tls-server

tls-auth /tmp/flash/openvpn/static.key 0

port 1194

ifconfig 192.168.200.1 192.168.200.2

push “route 192.168.178.0 255.255.255.0”

tun-mtu 1500

mssfix

verb 3

daemon

cipher AES-128-CBC

keepalive 10 120

chroot /tmp/openvpn

user openvpn

group openvpn

persist-tun

persist-key

Se qualche impostazione (in versioni diverse di freetz dovesse mancare, bisogna entrare nella gui di openvpn del freetz) , attivare le impostazioni di esperto (Expert settings / change standard settings).

Nella finestra “Additional params (separated by ”;“) e.g. “par1 xy ; par2 ab ; par3”: ”

introdurre i parametri in questo modo (as esempio) :

persist-key ; persist-tun

Fare partire openvpn sia lato server che lato client. Dal client saranno pingabili gli elementi della rete (nota alcuni problemi di ping su pc in rete con sistema operativo seven stiamo vedendo di risolvere)